常见问题

本页面提供关于Quark 裸金属容器的一些常见问题的解答

一般性问题

什么是安全工作负载?

安全工作负载提供有别于普通容器的进程隔离机制,相比于普通容器使用的Cgroups隔离机制,安全工作负载基于虚拟机的方式进行资源限制隔离。相较于普通容器中进程通过linux内核原生隔离机制,安全工作负载将进程隔离到每个虚拟机中,每个进程独占内核,提供虚拟机级别安全隔离性的同时具备了容器级的快速启动。

为什么使用安全工作负载?

安全工作负载拥有独立的操作系统内核,以及虚拟化层的安全隔离。通过安全工作负载,不同容器之间的内核、计算资源、网络都是隔离开的,保护了Pod的资源和数据不被其他Pod抢占和窃取。

安全容器与runc容器有何区别?

运行安全工作负载的Pod与运行runC容器的Pod相比,其进程隔离机制为内核级隔离,安全容器间的计算资源、网络资源具有更为彻底的隔离性。另外,runC容器的进程资源控制通过linux操作系统原生提供的namespace、cgroups机制进行,安全容器则运行于独立的虚机,因此安全容器在申请资源时,其request与limit值保持一致,具备更为严格的资源管控。

安全工作负载对比Kata Containers有哪些优势?

| 性能指标 | 安全工作负载实例 | 社区Kata Containers |

|---|---|---|

| 沙箱启动速度 | 约200ms | 约500ms |

| 沙箱额外开销 | 低 | 高 |

| 容器RootFS | virtio-fs,性能:高 | 9pfs,性能:低 |

| 容器存储卷 | EmptyDir,virtio-fs,性能:较高 | 9pfs,性能:低 |

| 网络插件 | Flannel, kube-ovn, Neutron | Flannel |

| 监控告警 | 增强了安全沙箱Pod的磁盘和网络监控指标 | 缺失安全沙箱Pod的磁盘和网络监控指标。 |

| 稳定性 | 高 | 较高 |

常见问题解决

容器状态处于Unknown 状态,导致业务不稳定

现象

- 容器终端连接并正常使用时,断开连接,且之后无法建立连接

- 云监控控制台 上报微服务管理停止

- 维护安全工作负载节点,维护失败

解决措施

需要进入到云环境后台, 在安全工作负载节点分别执行以下命令 ctr -n k8s.io t ls | grep UNKNOWN |awk '{print $1}'|xargs -I % ctr -n k8s.io t rm % 验证方法: ctr -n k8s.io t ls | grep UNKNOWN (无数据)

容器状态为“失败”

解决措施

1、页面查看日志,看是否是命令执行错误等 2、页面查看事件,看是否是命令执行错误等

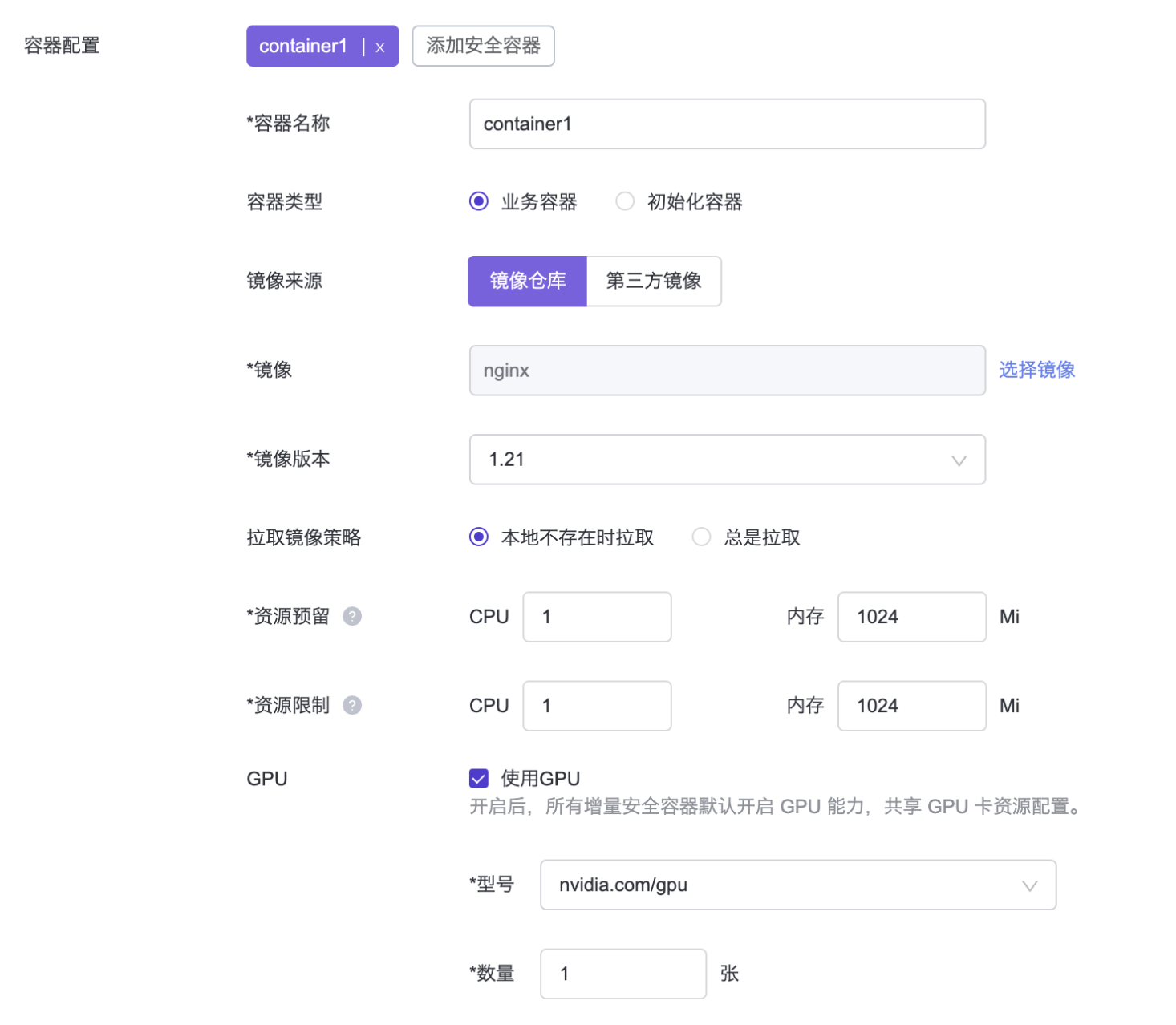

如何使用GPU?

解决措施

目前GPU仅支持使用在x86_64环境上,arm64环境上无法使用,在节点安装GPU卡后,可以直接在创建过程中勾选GPU设备